Architektura Zero Trust: dlaczego VPN i zapory ogniowe nie działają i jak Zscaler rozwiązuje problem

22 Maja 2024

We współczesnym, szybko zmieniającym się krajobrazie zagrożeń, oczywiste jest, że tradycyjne środki bezpieczeństwa na poziomie perymetru nie są w stanie chronić organizacji przed skomplikowanymi cyberatakami. Wzrost pracy zdalnej, obliczeń w chmurze oraz zaawansowanych cyberzagrożeń związanych ze sztuczną inteligencją doprowadził do pojawienia się nowych, niebezpiecznych form cyberprzestępczości. W rezultacie organizacje stają przed pilną koniecznością przyjęcia bardziej proaktywnej strategii bezpieczeństwa. W erze skomplikowanych cyberzagrożeń ważne jest szybkie dostosowanie się i zapewnienie niezawodnej ochrony poufnych danych oraz krytycznych systemów.

Wdrożenie architektury zero trust jest zdecydowanie zalecane jako ochrona przed tymi nowoczesnymi zagrożeniami, ale czym właściwie jest architektura zero trust? Niektórzy dostawcy używają terminu „zero trust” swobodnie, przedstawiając rozwiązania, które jedynie przeprojektowują istniejące narzędzia bezpieczeństwa oparte na perymetrze.

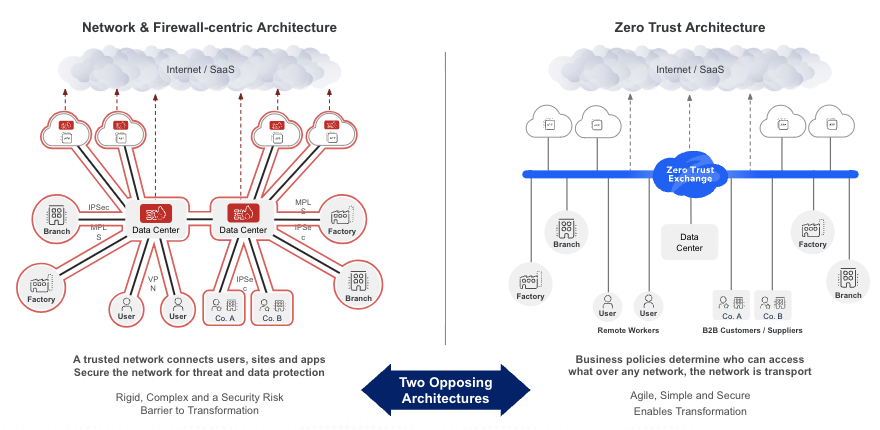

Niezależnie od tego, czy narzędzia takie jak zapory ogniowe są wdrażane jako sprzętowe czy jako wirtualne urządzenia w chmurze, nie są one w stanie sprostać wyrafinowanym i zaawansowanym cyberatakom, z jakimi dzisiaj mierzą się organizacje. Te podejścia opierają się na założeniu, że wszystko poza siecią jest niepewne, podczas gdy wszystko w sieci jest pewne. Przy bezpieczeństwie opartym na perymetrze, sieć wciąż pozostaje podatna na zagrożenia, a dodanie większej liczby zapór ogniowych w chmurze nie odpowiada skalowalnej, wieloużytkownikowej architekturze zorientowanej na chmurę, która jest niezbędna do ochrony użytkowników, obciążeń roboczych i urządzeń w ramach prawdziwej architektury zero trust.

Bezpieczeństwo oparte na perymetrze ma słabe strony

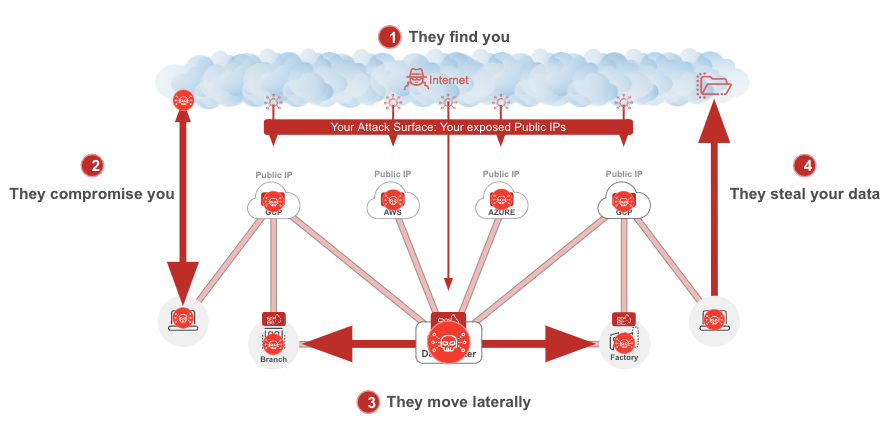

Bezpieczeństwo oparte na perymetrze ma wyraźną wadę – brak kontroli nad zasobami po tym, jak intruz uzyska dostęp do sieci. Tradycyjne środki ochrony perymetru współdziałają z całą siecią, gdzie adresy IP pozostają odsłonięte. Te odsłonięte adresy IP mogą być łatwo wykorzystane przez atakujących. Po uzyskaniu dostępu do sieci przez wykorzystanie publicznych adresów IP, mogą poruszać się po sieci, znajdować cenne dane i kraść je.

Kolejną słabością ochrony perymetru jest to, że atakujący wykorzystują metody inżynierii społecznej lub luki w infrastrukturze sieciowej. Złośliwi aktorzy zawsze szukają sposobów na przeniknięcie do sieci korporacyjnych. Robią to, atakując adresy IP, stosując inżynierię społeczną i wykorzystując różne luki w infrastrukturze. Po dostaniu się do środka, atakujący mogą łatwo obejść środki ochrony perymetru i uzyskać dostęp do dowolnych zasobów, których potrzebują.

Wdrożenie zasady zerowego zaufania wymaga od organizacji przyjęcia kluczowych zasad:

- Nigdy nie ufaj, zawsze sprawdzaj: Wszyscy użytkownicy, urządzenia i ruch sieciowy muszą zostać zweryfikowani przed udzieleniem dostępu do zasobów. Zaufanie nie jest domyślne, lecz zdobywane poprzez rygorystyczne procesy weryfikacji, w tym wykorzystanie sygnałów kontekstowych jako kluczowego punktu weryfikacji.

- Dostęp z minimalnymi przywilejami: Użytkownikom powinien być przyznawany tylko minimalnie niezbędny poziom dostępu do wykonywania ich obowiązków służbowych. Ta zasada gwarantuje, że nawet jeśli dane uwierzytelniające użytkownika zostaną skompromitowane, potencjalne szkody będą zminimalizowane.

- Ciągły monitoring i analiza: Cały ruch sieciowy musi być nieprzerwanie monitorowany i analizowany pod kątem wszelkich oznak podejrzanej aktywności. Takie proaktywne podejście pozwala organizacjom na wykrywanie i reagowanie na potencjalne zagrożenia w czasie rzeczywistym.

- Założenie o włamaniu i ocena ryzyka: Ta zasada opiera się na założeniu, że włamanie już miało miejsce lub może się zdarzyć. Przyjęcie takiego myślenia sprawia, że organizacje są lepiej przygotowane do wykrywania i reagowania na potencjalne włamania, minimalizując ich wpływ na sieci i zasoby.

Zapory sieciowe mogą pomóc w blokowaniu nieautoryzowanego dostępu do sieci, ale nie mogą zapobiec bocznemu przemieszczaniu się atakujących, którzy uzyskali dostęp, chyba że wydasz ogromne sumy pieniędzy na ciągły zakup nowych zapór sieciowych. VPN mogą zapewnić bezpieczny zdalny dostęp do sieci, ale nie mogą zapobiec wykorzystaniu luk w infrastrukturze sieciowej. Aby wdrożyć architekturę zerowego zaufania, organizacje muszą przyjąć kompleksowe podejście, które nie naraża całej sieci na ryzyko.

Zscaler — lider w dziedzinie architektury zerowego zaufania

Przy wdrażaniu architektury zerowego zaufania organizacje mogą zwrócić się do nas jako oficjalnego przedstawiciela firmy Zscaler na terenie Polski i lidera w tej dziedzinie. Platforma Zscaler Zero Trust Exchange oferuje kompleksowe podejście do ochrony dostępu do aplikacji dla użytkowników, obciążeń roboczych, IoT/OT oraz stron trzecich w dowolnym miejscu.

Kluczowe zalety Zscaler Zero Trust Exchange

Zscaler Zero Trust Exchange to chmurowa platforma o wysokiej dostępności i skalowalności. Oferuje inteligentną komutację, która bezpośrednio łączy użytkowników, obciążenia robocze, partnerów B2B i urządzenia z zasobami. Zscaler dostarcza również zaawansowane funkcje bezpieczeństwa, takie jak dostęp z minimalnymi przywilejami, ciągły monitoring i ocena ryzyka. Takie podejście chroni organizacje i dane przed różnymi zagrożeniami, zapewniając, że nikt nie uzyskuje bezpośredniego dostępu do sieci. Chmura Zscaler zabezpiecza ponad 400 miliardów transakcji dziennie w ponad 40% firm z listy Forbes Global 2000.

Dowiedz się więcej o tym, jak Zscaler może chronić Twój biznes, odwiedzając naszą stronę z produktami. Kliknij link i odkryj zaawansowane rozwiązania zapewniające bezpieczeństwo Twoim użytkownikom, danym i infrastrukturze.

Polska

Polska